«Лаборатория Касперского» назвала основные киберугрозы для энергосектора

08. 10. 2019

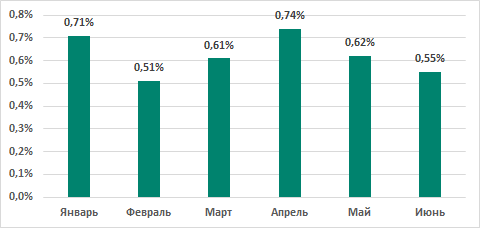

Процент компьютеров АСУ, на которых были заблокированы вредоносные программы-вымогатели, первое полугодие 2019

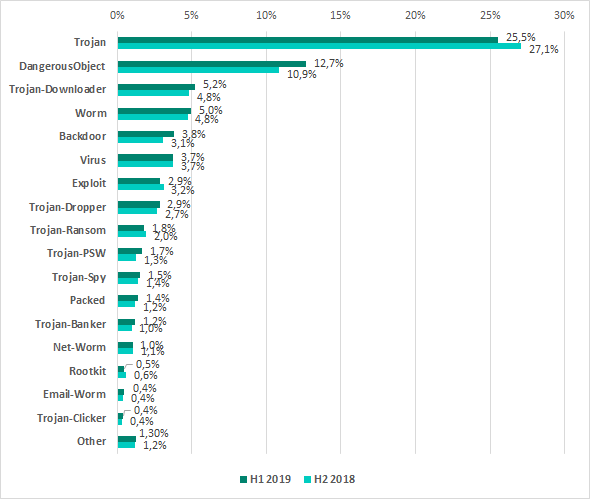

Процент компьютеров АСУ, на которых были заблокированы вредоносные объекты различных классов

В первом полугодии 2019 года эксперты «Лаборатории Касперского» отмечали всплеск атак шифровальщиков по всему миру. О заражении шифровальщиками сообщили, в том числе, промышленные компаний. По данным Kaspersky ICS CERT, в первом полугодии 2019 года попытки заражений программами-вымогателями были предотвращены на 1,8% компьютеров АСУ. Из них на 19,6% компьютеров был заблокирован печально известный вымогатель WannaCry. Наибольшая активность попыток заражения компьютеров АСУ программами-вымогателями наблюдалась в январе и в апреле.

Процент компьютеров АСУ, на которых были заблокированы вредоносные программы-вымогатели, первое полугодие 2019

Подавляющее большинство зафиксированных угроз не были разработаны специально для системы автоматизации объектов энергетики. Тем не менее, как показывает практический опыт и исследования экспертов Kaspersky ICS CERT, многие типы заблокированного вредоносного ПО, даже если их влияние на работу IT-систем незначительно, могут вызывать проблемы доступности и целостности систем автоматизации внутри технологического контура. Так, майнеры (заблокированы на 2,9% компьютеров АСУ), относительно безвредные в офисной сети, в процессе своей работы и распространения могут приводить к отказу в обслуживании некоторых компонентов АСУ ТП.

Вредоносные черви (заблокированы на 7,1% компьютеров АСУ), представляют большую опасность для IT-систем, но последствия их действий в технологической сети могут быть гораздо более значительными. Например, заблокированный на многих компьютерах АСУ в энергетике Syswin самостоятельно распространяется через сетевые папки и съёмные носители, уничтожая данные на заражённом устройстве. В ряде случаев это способно не только вызвать отказ в обслуживании систем мониторинга и телеуправления, но и привести к аварийной ситуации.

На 3,7% компьютеров АСУ были заблокированы многофункциональные программы-шпионы – как правило, они способны не только похищать конфиденциальную информацию, загружать и выполнять другое вредоносное ПО, но и предоставлять злоумышленникам возможность несанкционированного удалённого управления заражённым устройством. На многих компьютерах в энергетике был зафиксирован опасный троянец-шпион AgentTesla, который часто используется во вредоносных кампаниях, в том числе нацеленных на предприятия интересующих злоумышленников индустрий.

Помимо этого, продукты «Лаборатории Касперского» неоднократно блокировали, возможно, ещё более опасное ПО – бэкдор Meterpreter, который обладает обширными возможностями организации скрытного удалённого сбора данных и управления. Этим инструментом пользуются эксперты при проведении тестов на проникновение и многие злоумышленники при реализации целенаправленных атак. Meterpreter не оставляет следов на жёстком диске, из-за чего атака может оставаться незамеченной, если компьютер не защищён современным антивирусным решением.

Энергетический сектор оказался не единственным, столкнувшимся с большим количеством киберугроз. Эксперты Kaspersky ICS CERT зафиксировали высокий уровень вредоносной активности и во многих других отраслях, среди которых оказались автомобилестроение и автоматизация зданий – здесь решения «Лаборатории Касперского» заблокировали вредоносную активность на 39,3% и 37,8% компьютеров АСУ соответственно.

Общая статистика по миру

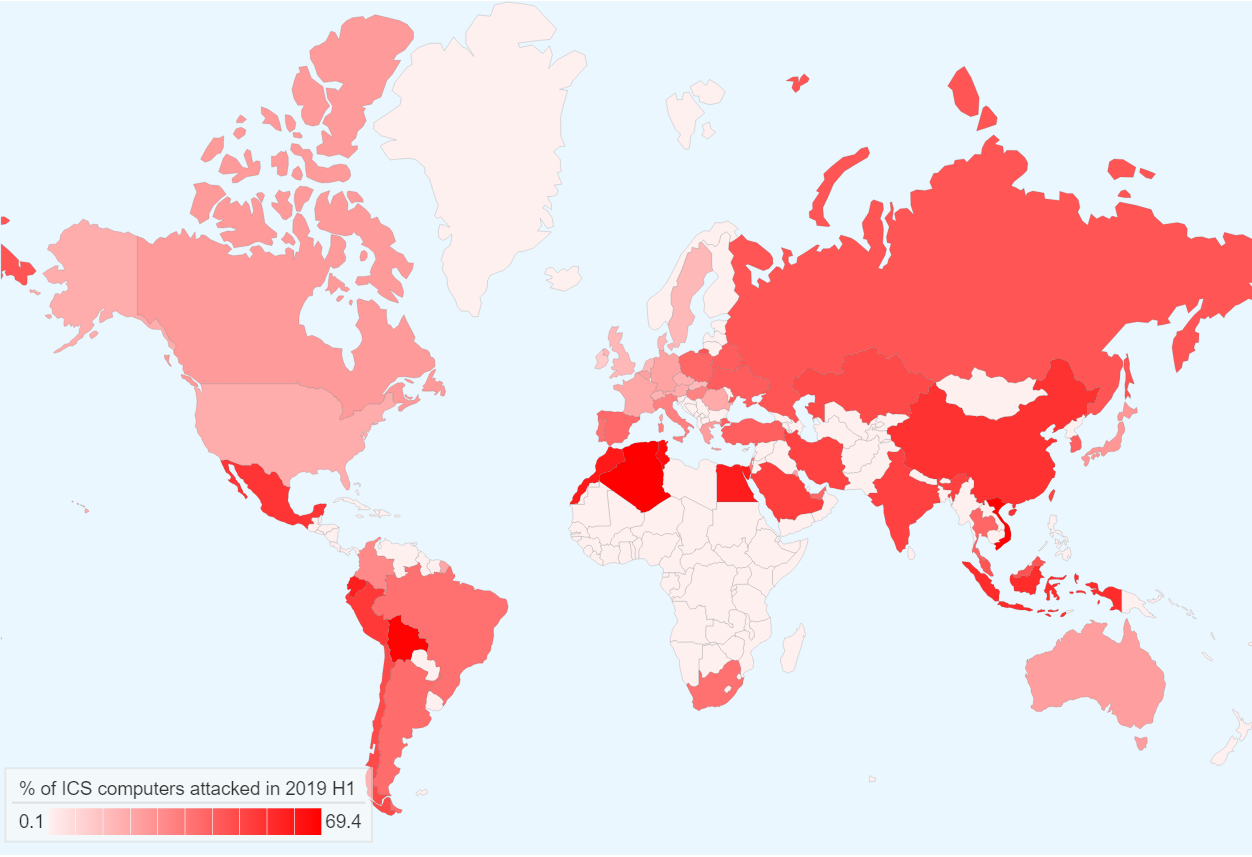

На карте ниже отражен процент систем промышленной автоматизации, на которых были заблокированы вредоносные объекты, по отношению к общему количеству таких систем (по странам и территориям).

География атак* на системы промышленной автоматизации, первое полугодие 2019

* процент компьютеров АСУ, на которых были заблокированы вредоносные объекты

В России в течение первого полугодия 2019 года хотя бы один раз вредоносные объекты были заблокированы на 44,8% компьютеров АСУ, что немного ниже уровня, который мы наблюдали во втором полугодии 2018 года (45,3%). Россия занимает 19-ю строчку рейтинга.

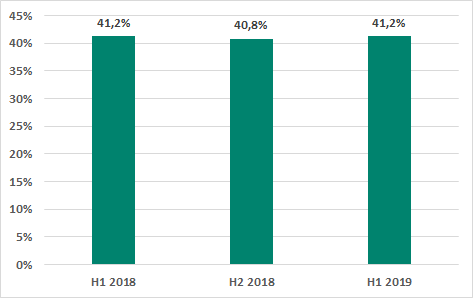

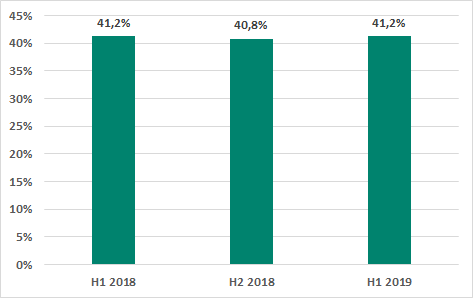

Процент компьютеров АСУ, на которых были заблокированы вредоносные объекты, в первом полугодии 2019 года составил 41,21%. Этот показатель совпадает с показателем за аналогичный период прошлого года. По сравнению с предыдущим полугодием мы наблюдаем незначительный рост на 0,37 п.п.

Процент компьютеров АСУ, на которых были заблокированы вредоносные объекты

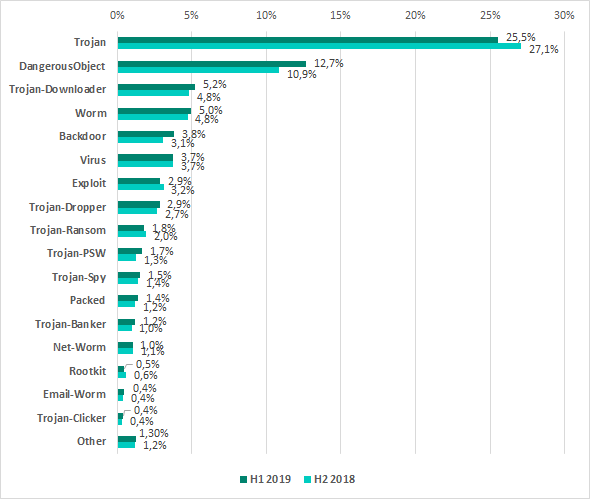

Актуальными угрозами для компьютеров АСУ остаются вредоносные программы класса Trojan. Хотя на протяжении последних лет мы наблюдаем снижение процента компьютеров АСУ, на которых были заблокированы вредоносные объекты этого класса: по сравнению с прошлым полугодием этот показатель снизился на 1,52 п.п.

По сравнению с показателями за прошлое полугодие на 0,75 п.п. вырос процент компьютеров АСУ, на которых были предотвращены попытки заражения бэкдорами (Backdoor) и на 0,41 п.п. – троянцами-шпионами (Trojan-PSW)

Процент компьютеров АСУ, на которых были заблокированы вредоносные объекты различных классов

Краткие итоги

- Всего в первом полугодии 2019 года продукты «Лаборатории Касперского» сработали на 41,6% компьютеров АСУ в энергетике. Было заблокировано множество обычных (не предназначенных для АСУ ТП) вредоносных программ.

- Среди них особую опасность представляют майнеры (2,9%), черви (7,1%) и различные многофункциональные шпионские программы (3,7%), заражение которыми может оказать негативное влияние на доступность и целостность АСУ ТП и систем технологической сети.

- Несмотря на то, что заблокированное на исследуемых компьютерах вредоносное ПО не является специфичным для АСУ, его опасность не следует недооценивать.

Для того чтобы снизить риск заражения технологической сети предприятия, эксперты Kaspersky ICS CERT рекомендуют реализовать следующий минимальный комплекс эффективных мер:

- отслеживать информацию о появлении новых уязвимостей в информационных системах, используемых внутри АСУ ТП, наладить процесс её своевременной оценки, приоритезации и планирования работ по закрытию наиболее критичных для предприятия уязвимостей;

- наладить процесс получения и анализа данных об угрозах, актуальных для вашего предприятия и его информационных систем с учётом региональной, отраслевой, технологической и бизнес-специфики; при возможности наладить обмен такой информацией с другими организациями внутри отрасли, государственными регуляторами и поставщиками средств защиты – это не только вопрос организации взаимопомощи, но и возможность своевременного обнаружения целенаправленной атаки или масштабного заражения и предотвращения многих из их последствий;

- настроить ограничения сетевого трафика по используемым портам и протоколам между сетью организации и внешним миром, а также между технологической и офисной сетью и внутри этих сетей – между их сегментами; постоянно проверять и пересматривать эти настройки при получении новой информации об уязвимостях АСУ и потенциальных угрозах;

- организовать максимально возможные разграничения доступа к компонентам АСУ ТП в промышленной сети предприятия и на её границах; проводить регулярный их аудит и пересмотр;

- проводить обучение по информационной безопасности и применять положения политик ИБ – как к собственным сотрудникам, так и сотрудникам партнёров, поставщиков и смежников, имеющих доступ к сети предприятия;

- выставлять требования по ИБ, актуальные для АСУ предприятия, к продуктам, которые планируется внедрять; проводить самостоятельно, организовывать или требовать выполнения независимой оценки состояния ИБ и прохождения аттестации/ сертификации этих продуктов;

- организовать процесс сбора и анализа информации об инцидентах ИБ на предприятии, обязательно всесторонне анализировать инциденты в технологическом контуре с привлечением экспертов ИБ, чтобы учесть возможность, что причиной инцидента могло стать случайное заражение или сложная кибератака, даже если первоначально кажется, что такая вероятность крайне мала;

- внедрять специализированные решения (например Kaspersky Industrial CyberSecurity) для защиты конечных устройств на серверах АСУ ТП и рабочих станциях, чтобы защититься от случайных кибератак;

- использовать решения для мониторинга сетевого трафика, анализа аномалий и обнаружения сложных угроз для лучшей защиты от целевых атак, неосторожных действий сотрудников или подрядчиков и действий возможных инсайдеров.

Оригинал новости: https://www.kaspersky.ru/about/press-releases/2019_mining-spying-self-replicating-energy-sector-under-cyberthreat-pressure