Исследование "Анализ ситуации с киберугрозами и инцидентами ИБ в организациях РФ в 2024 году"

ЦЕЛЬ ИССЛЕДОВАНИЯ

Исследование проводилось компанией "Астерит" с целью актуализации трендов информационных угроз в организациях РФ, через получение обратной связи от реальных действующих ИТ- и ИБ-сотрудников. Важной задачей исследования являлось понимание актуальных каналов воздействия злоумышленников на информационные активы компаний, предприятий, учреждений, в том числе, для корректировки своей работы на рынке информационной безопасности в перспективе нескольких лет.

МЕТОДОЛОГИЯ, ОПИСАНИЕ ВЫБОРКИ И ЦЕЛЕВОЙ АУДИТОРИИ

Исследование проводилось с февраля по ноябрь 2024 года методом анкетирования респондентов – представителей ИТ и ИБ, а также руководителей организаций различных секторов экономики нескольких регионов РФ.

Анкетирование проводилось среди участников собственных офлайн- и онлайн-мероприятий «Астерит».

Размер выборки - 768 человек.

Целевая аудитория - руководители ИТ и ИБ, специалисты ИТ и ИБ, ТОП-менеджеры и собственники предприятий.

География целевой аудитории:

5 федеральных округов Российской федерации: СФО, УрФО, ПФО, СЗФО и ЦФО:

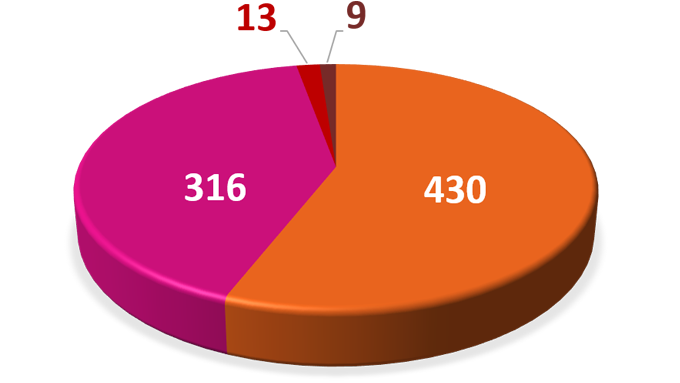

Состав целевой аудитории:

- ИТ/ИБ-специалисты – 430 чел. (56%)

- ИТ/ИБ-руководители – 316 чел. (41%)

- Руководители/собственники – 13 чел. (2%)

- Прочие – 9 чел. (1%)

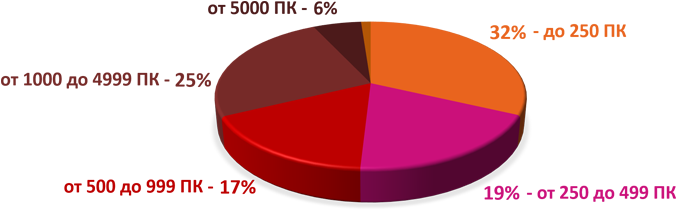

Размер организаций (исчислялся по размеру компьютерного парка):

САМЫЙ ОПАСНЫЙ СПОСОБ КИБЕРАТАКИ

Вначале опроса респонденту на основе своего профессионального опыта и, возможно, последствий, с которыми ему пришлось столкнуться, предлагалось отметить из всех представленных два самых опасных способа кибератаки. Но в результате часть опрашиваемых отметили больше 2-х.

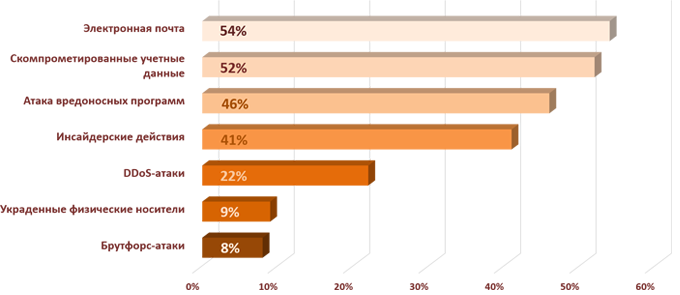

Четверку лидеров в рейтинге самых опасных способов кибератаки занимают: электронная почта, скомпрометированные учетные данные, атака вредоносных программ, инсайдерские действия.

Рейтинг самых опасных способов/векторов кибератаки, по мнению участников исследования:

САМЫЕ РАСПРОСТРАНЕННЫЕ ВИДЫ КИБЕРУГРОЗ

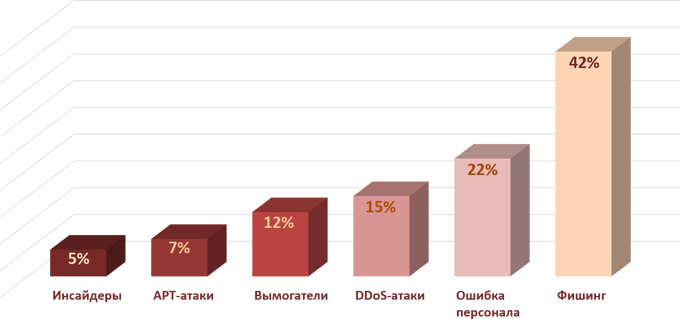

Респондентам предлагалось, исходя из собственного опыта и профессиональных ощущений, проранжировать и выделить самые распространенные из шести видов киберугроз и/или предложить свою не менее значимую ИБ-угрозу.

Порядка 3% респондентов затруднились однозначно определить самую распространенную, и поэтому отметили несколько видов как самые значимые, указав у них одинаковые ранги.

В целом мнение опрошенных заказчиков выглядит таким образом:

- социальная инженерия и социальный хакинг;

- отказ оборудования, не имеющего резервных копий;

- фоновый брутфорс с зараженного сетевого оборудования (коммутаторов, роутеров и прочего);

- эксплуатация уязвимостей;

- отсутствие нужных компетенций.

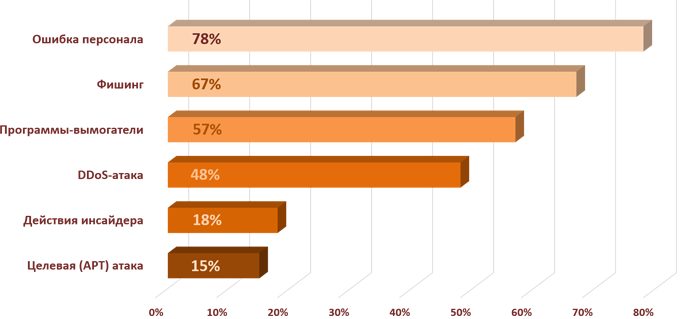

КИБЕРИНЦИДЕНТЫ, С КОТОРЫМИ РЕСПОНДЕНТЫ СТАЛКИВАЛИСЬ В ПРОФЕССИОНАЛЬНОЙ ДЕЯТЕЛЬНОСТИ

Цель данного вопроса – выяснить, с какими угрозами в реальной жизни сталкивались сами опрашиваемые, какие киберинциденты возникали у них по месту работы.

Чаще всего в ответах заказчиков фигурировала «ошибка персонала» - почти 78% опрошенных сталкивались с таким ИБ-инцидентом, также в тройку лидеров вошли «фишинг» и «программы-вымогатели» - 67% и 57% соответственно.

Самые частые киберинциденты в практике опрашиваемых:

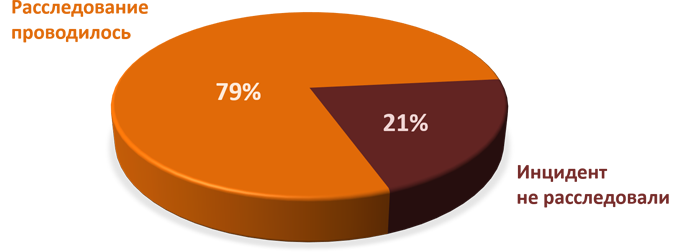

ЧАСТОТА РАССЛЕДОВАНИЯ КИБЕРИНЦИДЕНТОВ

На данный вопрос ответили 98% опрашиваемых (752 заказчика). Это говорит о том, что практически все респонденты сталкивались в своей практике с инцидентами информационной безопасности. Можно предположить, что оставшиеся 2% - это коллеги, которые или не хотят засвечивать свою организацию как подвергшуюся воздействию киберинцидента (хотя наш опрос был анонимным), или же просто не были осведомлены об этом. Смотря на цифры ответивших на этот, а также на предыдущие вопросы исследования, сложно поверить, что у 16 респондентов (2%) ИБ-инцидентов совсем не происходило. Хотя, возможно, эти респонденты не считают вирусные и спам-атаки «инцидентами».

Весьма обнадеживающим и позитивным выглядит то, что почти у 80% опрошенных расследования по фактам выявленных киберинцидентов проводились. То есть сотрудники, ответственные в компаниях за обеспечение информационной безопасности, не оставляли без внимания случившееся у них в ИБ, старались понять причины, и, надеемся, устранить их.

Доля расследуемых инцидентов:

ВЫЯВЛЕНИЕ НАРУШИТЕЛЕЙ И СПОСОБОВ АТАКИ ПРИ ПРОВЕДЕНИИ РАССЛЕДОВАНИЯ

Лишь 10% из всех расследований киберинцидентов в организациях респондентов не принесли никаких результатов, то есть не был обнаружен ни злоумышленник, ни вектор атаки.

В 42% случаев было выявлено, как и каким способом была реализована кибератака, но злоумышленника обнаружить не удалось.

И почти в половине (47%) из всего массива расследований удалось выявить и способ атаки, и определить нарушителя.

Эффективность расследований:

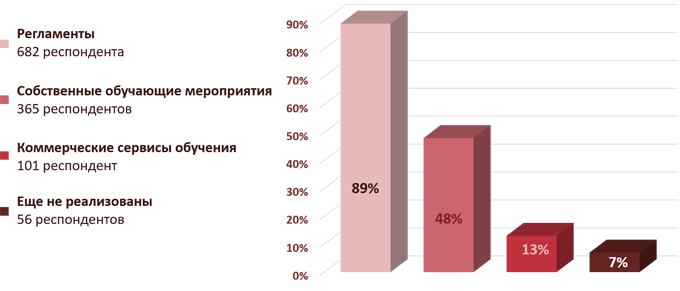

РЕАЛИЗОВАННЫЕ МЕРЫ В ОРГАНИЗАЦИЯХ ДЛЯ СОКРАЩЕНИЯ КИБЕРИНЦИДЕНТОВ ПО ВИНЕ ПЕРСОНАЛА

Ответы на первую часть вопросов данного исследования в очередной раз подтверждают, что самым слабым звеном в организации является персонал: большая часть кибератак реализуется через электронную почту, скомпрометированные учетные данные, а также вредоносными программами. В первых двух случаях вина лежит в бОльшей степени на человеке, именно он работает с почтой, не задумываясь открывает вложенные файлы, переходит по непроверенным ссылкам, использует лёгкие пароли, не меняет их или небрежно относится к их хранению. В случаях с атакой вредоносными программами именно человек игнорирует политики безопасности, использует непроверенные носители информации, своевременно не обновляет ПО, заходит на небезопасные сайты, использует незащищенные сети устройствами с доступом к корпоративной ИТ-инфраструктуре.

По итогам голосования респондентов самыми распространенными киберугрозами оказались фишинг и ошибка персонала, тем самым еще раз подтвердив главенствующую роль сотрудника в посягательствах (хоть, зачастую, и не намеренно) на безопасность корпоративного киберпространства.

А анализ киберинцидентов, с которыми непосредственно сталкивались ИТ-/ИБ-коллеги в своей профессиональной деятельности, безоговорочно подтверждает, что в сегодняшних реалиях подавляющее большинство событий безопасности происходит по вине персонала.

Самым логичным способом переломить ситуацию, убрав с лидирующих позиций сотрудников организаций, видится работа с осведомленностью, киберграмотностью, кибергигиеной персонала. И львиная доля респондентов подтверждает это, применяя на практике различные инструменты для сокращения киберинцидентов по вине персонала: от всевозможных памяток, инструкций, приказов и регламентов до специализированных коммерческих сервисов обучения. Лишь 7% опрошенных пока никаких мер для минимизации человеческого фактора в возникновении ИБ-инцидентов в своей работе не реализовали.

МЕТОДЫ СОКРАЩЕНИЯ КИБЕРИНЦИДЕНТОВ ПО ВИНЕ ПЕРСОНАЛА

Следующая часть нашего исследования поможет понять, какие инструменты в решении данной проблемы сегодня наиболее популярны и чаще всего используются в организациях, а также кто из персонала – самое слабое звено.

Итак, бОльшая часть опрошенных продолжают использовать организационно-распорядительные меры («организационные»), такие как инструкции, памятки, приказы и регламенты. Об этом нам сообщили 682 респондента (89%). Наряду с «организационными» многие реализуют еще и собственные обучающие мероприятия («обучающие») – 365 опрошенных (48%). И всего 101 респондент (13%) использует для решения задач по минимизации количества киберинцидентов по вине персонала коммерческие продукты и сервисы («продукты»).

Реализованные в организациях меры для сокращения инцидентов по вине персонала:

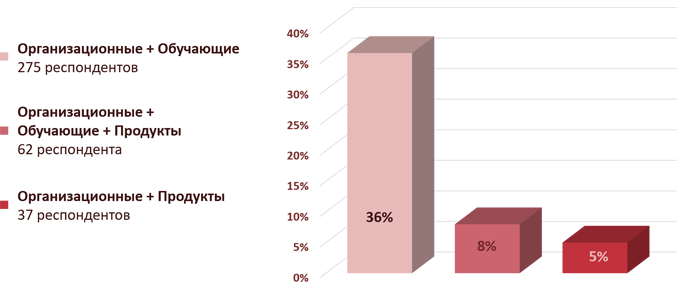

Оказалось, что у себя в организациях:

- полный комплекс мер (организационные+ обучающие + продукты) использует лишь 62 коллеги (8%) из всех 768 опрошенных;

- частичный комплекс (организационные + обучающие) использует 275 коллег (36%) из всех 768 опрошенных;

- частичный комплекс (организационные + продукты) использует 37 коллег (5%) из всех 768 опрошенных.

Комплексные меры в организациях для сокращения инцидентов по вине персонала:

САМОЕ СЛАБОЕ ЗВЕНО В КИБЕРБЕЗОПАСНОСТИ ОРГАНИЗАЦИИ

Обучать всех сотрудников бывает и накладно, и даже не продуктивно, так как фокус может рассеяться и должным вниманием не удостоятся самые рискованные группы персонала. Особенно, если в организации используются лишь организационно-распорядительные меры или собственные обучающие мероприятия. Да и ресурсов, хоть человеческих, хоть финансовых, может не хватить на полный охват. Логичнее начинать с самого слабого звена. Поэтому следующий вопрос исследования посвящен выявлению самой высокой группы риска в организации.

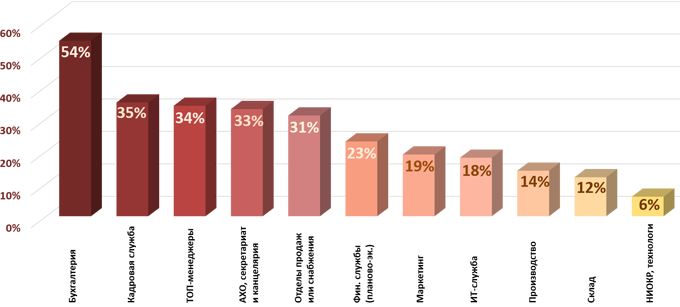

Мы опросили респондентов, какие службы и отделы наиболее потенциально опасны и предрасположены к генерации киберинцидентов. Тройку лидеров, набравших наибольшее количество голосов, составили бухгалтерия, кадры и ТОП-менеджмент.

Самое потенциально опасное подразделение в кибербезопасности организации: *

* 3% опрошенных считают, что «самое слабое звено» - все сотрудники вне зависимости от отдела и должности

САМЫЕ ИЗВЕСТНЫЕ ПЛАТФОРМЫ SECURITY AWARENESS

Очевидно, самый действенный, продуктивный способ повышения киберграмотности персонала – это автоматизированное обучение, когда не нужно самому «изобретать велосипед», создавать с нуля весь процесс, тестировать людей по усвоенному материалу и анализировать ошибки, заставлять повторять материал, вручную выискивая слабое звено или сотрудника-новичка, которого особенно необходимо инструктировать.

Сегодня, даже с уходом иностранных платформ обучения, в России достаточно приличный выбор решений Security Awareness, отличающихся подходами, программами, степенью кастомизации, ценами и многим другим. Самое главное – отечественные продукты адоптированы именно под нашу действительность. Данные системы можно быстро внедрить в организацию, индивидуально подстроить под обучаемых, регулярно проверять текущий уровень осведомленности и подтягивать уровень знаний, тестировать, анализировать и принимать решения. Удивительно, но опрос показал, что практически каждый третий участник исследования не знаком ни с одной из представленных на рынке платформ обучения персонала основам киберграмотности. То есть почти 28% респондентов затруднились назвать хотя бы один продукт класса Security Awareness.

Мы не представляем в публичный доступ данные об ответах респондентов, какие именно коммерческие платформы обучения они знают. Упомянем лишь, что 55% опрошенных назвали платформу «А», 22% - назвали продукт «В» и 10% интервьюируемых указали решение «С». Респондентов, которые смогли назвать 2 и более, набралось 14% (109 человек) из всех опрошенных. Наряду с данными продуктами для обучения персонала основам киберграмотности назывались еще порядка 7 продуктов Security Awareness, но ни один из них не перешагнул 1% упоминаемости в анкетах. Часть опрошенных причисляли к данному классу решений продукты с ограниченным функционалом, частично решающим задачи повышения осведомленности сотрудников. Например, такие как систему для симуляции фишинговых атак, инструмент для создания корпоративного онлайн-обучения, сервис бесплатного корпоративного онлайн обучения или же просто программу для создания тестов и онлайн тестирования.

САМЫЕ ВАЖНЫЕ ФУНКЦИИ ПЛАТФОРМЫ SECURITY AWARENESS

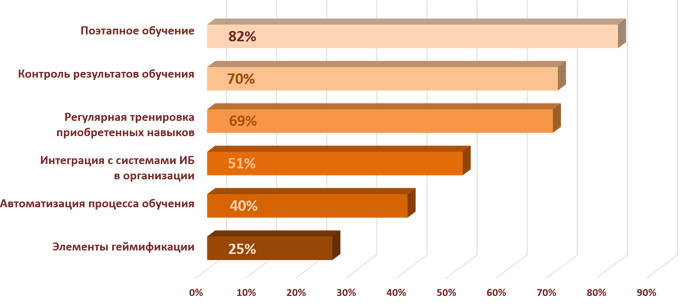

Какие же требования предъявляют опрошенные специалисты к системам обучения персонала киберграмотности? По мнению опрашиваемых, самые важные функции – это поэтапное обучение, контроль приобретенных навыков и их тренировка.

В целом, идеальная система Security Awareness должна обладать следующими возможностями:

- поэтапное обучение (82% опрошенных);

- контроль результатов обучения (70% опрошенных);

- регулярная тренировка приобретенных навыков (69% опрошенных);

- интеграция с системами ИБ в организации (51% опрошенных);

- автоматизация процесса обучения (40% опрошенных);

- а также быть интересной, с элементами геймификации для более глубокого вовлечения сотрудников (25% опрошенных).

УРОВЕНЬ ПРИЕМЛЕМЫХ ЗАТРАТ НА ОБУЧЕНИЕ ОДНОГО СОТРУДНИКА

Коммерческая, автоматизированная платформа обучения киберграмотности, обладающая всеми или большинством желаемых функций, позволяющая держать руку на кибергигиеническом пульсе персонала – это хорошо, но далеко не все пока могут себе это позволить. Как показало исследование, из всей массы опрошенных лишь 13% используют у себя коммерческие системы Security Awareness.

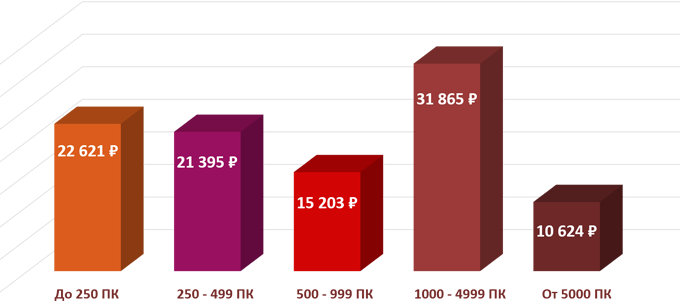

Мы поинтересовались у респондентов, какие же затраты в среднем на одного сотрудника в год считаются приемлемыми для повышения киберграмотности. Стоимость обучения существенно колебалась в зависимости от размера опрашиваемых компаний.

Уровень приемлемых затрат на обучение одного сотрудника в организации в зависимости от её размера:

Усредненная приемлемая сумма расходов на обучение основам киберграмотности 1 сотрудника в год по данным 96% ответивших составила 22 681 руб.

ВЫВОДЫ

В России, по крайней мере, в исследуемых регионах СФО, УрФО, ПФО, СЗФО и ЦФО, самым опасным вектором атаки считается «электронная почта» (54%), второе и третье место занимают «скомпрометированные учетные данные» (52%) и «вредоносные программы» (46%) соответственно.

Самой распространенной киберугрозой, по мнению респондентов, остается «фишинг» (42%), за которым следуют «ошибка персонала» (22%) и «DDoS-атаки» (15%).

Максимально часто в профессиональной деятельности участники исследования встречались с «ошибкой персонала» - об этом заявили 78% ответивших, чуть реже – с «фишингом» и «программами-вымогателями». Реже всего сталкивались с «целевыми (APT) атаками» - 15% респондентов.

С каждым годом увеличивается количество расследуемых инцидентов информационной безопасности, в 2024 году таких уже 79%. Эффективность их анализа также растет. Из всей совокупности только в 10% случаев ничего не нашли, в 42% выявили только способ реализации кибератаки, а в 47% расследований удалось выяснить и способ атаки, и определить нарушителя.

Для сокращения киберинцидентов по вине персонала в 89% организаций используются организационно-распорядительные меры, почти половина реализует собственные обучающие мероприятия, всего 13% пользуются коммерческими продуктами и сервисами.

Участники исследования выделили наиболее потенциально опасные, предрасположенные к генерации инцидентов ИБ подразделения в организации. 54% опрошенных считают такими бухгалтерию, далее с разрывом в 1% каждый расположились кадровая служба (35%), ТОП-менеджмент (34%), секретариат, АХО и канцелярия (33%). Замыкают пятерку лидеров отделы продаж и снабжения (31%). Самыми безобидными считаются отделы НИОКР и технологов (6%).

Для минимизации киберинцидентов по вине персонала наиболее эффективными являются специализированные системы класса Security Awareness, позволяющие повысить гиберграмотность, осознанность и кибергигиену сотрудников. Исследование выявило самые важные функции таких продуктов и сервисов. На первом месте – возможность поэтапного обучения, так считают 82% опрошенных, далее практически на одном уровне – функции контроля результатов обучения (70%) и регулярная тренировка приобретенных навыков (69%). Меньше всего внимания со стороны конечных заказчиков уделяется элементам геймификации, возможность включения в процесс обучения элементов игры интересует лишь 25% респондентов.

Повышение киберграмотности сотрудников заметно влияет на сокращение инцидентов информационной безопасности в организации. В финале исследования у респондентов поинтересовались о том, сколько должно стоить обучение. По мнению 96% опрошенных, усреднённая приемлемая сумма расходов на обучение персонала составляет 22 681 рубль в год на одного сотрудника.

О КОМПАНИИ "АСТЕРИТ"

«Астерит» – федеральный интегратор систем информационной безопасности с Центром компетенций в г. Екатеринбурге и офисами в Москве, Санкт-Петербурге и Новосибирске.

Более 20 лет «Астерит» защищает и приводит в соответствие с действующим законодательством информационные системы и ИТ-инфраструктуры любой топологии и сложности. Заказчиками интегратора являются предприятия и организации практически всех сфер бизнеса и многие государственные структуры на всей территории Российской Федерации.

«Астерит» обладает лицензиями ФСТЭК России и ФСБ России, имеет в своей структуре подразделения, реализующие проекты по информационной безопасности, техническую поддержку и комплекс необходимых консалтинговых услуг.

Колоссальный опыт, широкие технические компетенции, системы менеджмента качества ГОСТ Р ИСО 9001 и управления информационной безопасностью ИСО/МЭК 27001-2021, высокие партнерские статусы ведущих производителей – всё это позволяет решать задачи заказчиков оптимально, качественно и в срок.

|

|

Полную версию исследования вы можете |

© 2024 ООО «Астерит». Все права защищены.

При использовании информации из данного исследования ссылка на «Астерит» обязательна.

г. Екатеринбург, 620027, ул. Луначарского, 36

Тел.: +7 (343) 3-706-708

E-mail: marketing@asterit.ru